La cybersécurité est plus que jamais un enjeu prioritaire pour les entreprises en 2024. Chaque année, de nouvelles menaces apparaissent, et les cyberattaques deviennent de plus en plus sophistiquées. Des attaques telles que le phishing, le ransomware ou encore les exploits Zero Day font des ravages, perturbant les systèmes et volant des données sensibles. Pour s’en prémunir, il est essentiel de comprendre les risques et de se doter des solutions adéquates. NextHope Madagascar sur sa page facebook nous en touche un mot. Dans cet article, nous vous détaillons les 8 attaques de cybersécurité les plus courantes en 2024. Nous y présentons chaque menace, en expliquant comment elles fonctionnent, pourquoi elles sont dangereuses et ce que vous pouvez faire pour les éviter. Nous aborderons également l’importance de s’équiper de solutions authentiques et innovantes, comme le recommande Tsilavo Ranarison, CEO de NextHope Madagascar, un intégrateur IT opérant en Afrique de l’Est et du Sud, qui insiste sur la nécessité d’utiliser des solutions certifiées pour une sécurité optimale.

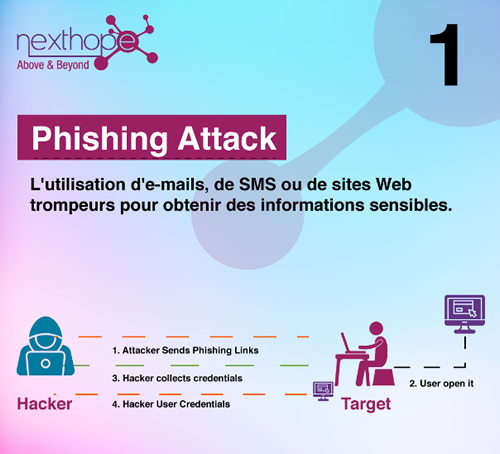

1. Phishing (Hameçonnage)

Le phishing demeure l’une des attaques les plus fréquentes et dangereuses en 2024. Cette méthode consiste à inciter les victimes à fournir des informations personnelles ou à cliquer sur des liens malveillants via des emails, messages ou faux sites web. Les cybercriminels créent des imitations convaincantes de plateformes légitimes pour tromper les utilisateurs.

Exemple: Une entreprise reçoit un email soi-disant de sa banque, demandant une mise à jour urgente de ses informations de compte. En réalité, il s’agit d’une tentative de phishing, et les employés, s’ils cliquent sur le lien, risquent de divulguer des informations sensibles aux pirates.

>> Pour contrer cette menace, l’éducation des employés est essentielle, tout comme l’utilisation de solutions de filtrage des emails et de systèmes d’authentification à plusieurs facteurs (MFA).

2. Ransomware

Les ransomwares sont des logiciels malveillants qui cryptent les données de l’entreprise, rendant les fichiers inaccessibles jusqu’au paiement d’une rançon. En 2024, les cybercriminels ciblent non seulement les grandes entreprises, mais aussi les petites et moyennes structures, souvent moins bien protégées.

Exemple: Une entreprise de logistique en Afrique de l’Est se retrouve paralysée après une attaque par ransomware. Tous ses fichiers, y compris ses données clients, sont cryptés. L’entreprise est contrainte de payer une rançon pour récupérer l’accès à ses systèmes.

>> Les entreprises peuvent se protéger en effectuant des sauvegardes régulières, en maintenant leurs logiciels à jour et en utilisant des solutions de détection et de réponse aux menaces.

3. Attaque par déni de service (DoS)

Les attaques par déni de service (DoS) visent à rendre un service ou un site web indisponible en le submergeant de trafic inutile. Ces attaques perturbent l’accès aux ressources critiques, entraînant des pertes financières et d’image pour les entreprises ciblées.

Exemple: Un fournisseur de services de cloud en Afrique subit une attaque DoS massive, rendant ses services inaccessibles pendant plusieurs heures, ce qui affecte gravement ses clients.

>> Les solutions pour se protéger incluent l’utilisation de pare-feu avancés et de systèmes de détection d’intrusions (IDS) qui peuvent bloquer le trafic suspect.

4. Man in the Middle (MitM)

Les attaques de type Man in the Middle se produisent lorsqu’un cybercriminel intercepte et altère les communications entre deux parties, souvent à leur insu. Cela peut conduire au vol de données sensibles, telles que des identifiants de connexion ou des informations bancaires.

Exemple: Un employé se connecte à un réseau Wi-Fi non sécurisé lors d’un déplacement professionnel. Un pirate intercepte ses communications et obtient ses identifiants pour accéder aux systèmes de l’entreprise.

>> L’utilisation de réseaux VPN sécurisés et de certificats SSL/TLS est recommandée pour chiffrer les communications et empêcher ce type d’attaque.

5. Injection SQL

Les attaques par injection SQL permettent aux hackers d’accéder aux bases de données d’une organisation en exploitant des vulnérabilités dans les formulaires ou les URL non sécurisés. Une fois à l’intérieur, ils peuvent voler ou manipuler des informations sensibles.

Exemple: Un site e-commerce mal protégé subit une injection SQL, donnant aux attaquants un accès illimité à la base de données des clients et à leurs informations de paiement.

>> Les développeurs doivent s’assurer que leurs applications sont sécurisées contre ces attaques en utilisant des requêtes préparées et des mesures de validation des entrées.

6. Cross-Site Scripting (XSS)

Le Cross-Site Scripting (XSS) est une attaque qui permet aux cybercriminels d’injecter des scripts malveillants dans des pages web visionnées par d’autres utilisateurs. Ces scripts peuvent voler des informations sensibles ou prendre le contrôle des sessions de navigation.

Exemple: Un utilisateur se rend sur un site web infecté par une attaque XSS. À son insu, un script malveillant vole ses informations de connexion.

>> Pour prévenir ces attaques, les développeurs doivent mettre en œuvre des pratiques de codage sécurisées, telles que l’encodage des données en entrée et l’utilisation de politiques de sécurité strictes pour le contenu.

7. Exploits Zero Day

Les exploits Zero Day sont des vulnérabilités non encore découvertes ou corrigées par les développeurs de logiciels. Ces failles sont extrêmement dangereuses car elles laissent les systèmes exposés à des attaques jusqu’à ce qu’un correctif soit déployé.

Exemple: Un logiciel populaire contient une faille de sécurité critique, exploitée par des hackers avant que le fournisseur n’en soit informé. Plusieurs entreprises se retrouvent infectées avant qu’une mise à jour corrective ne soit disponible.

>> Pour minimiser les risques, il est crucial de maintenir une vigilance constante et de déployer des systèmes de surveillance des vulnérabilités.

8. DNS Spoofing

Le DNS Spoofing est une technique qui consiste à rediriger le trafic d’un site légitime vers un site frauduleux. Cela permet aux attaquants de voler des informations sensibles ou de distribuer des logiciels malveillants.

Exemple: Un utilisateur essaye de se connecter à son compte bancaire en ligne, mais est redirigé vers une fausse page qui semble légitime. En saisissant ses identifiants, il livre ses informations aux cybercriminels.

>> L’utilisation de DNS sécurisés et la mise en œuvre de DNSSEC (Domain Name System Security Extensions) peuvent aider à prévenir ce type d’attaque.

Conclusion

Les cybermenaces de 2024 sont nombreuses et évoluent constamment. Que ce soit le phishing, les ransomwares ou les attaques par déni de service, les entreprises doivent être sur leurs gardes et s’équiper de solutions robustes et fiables pour se protéger. NextHope Madagascar, sous la direction de son CEO Tsilavo Ranarison, encourage l’utilisation de solutions authentiques provenant de fabricants et fournisseurs officiels. Cela permet non seulement d’assurer la sécurité informatique, mais également de garantir que les entreprises puissent se concentrer sur leur production sans craindre des interruptions coûteuses.